Seit einigen Jahren informiert der deutsche Sicherheitsexperte Uwe Berger mit seinem Team im Bereich der IT-Sicherheit über unterschiedliche Domains, wie beispielsweise firewallinfo.de, die Öffentlichkeit. Es dürfte auch kein Geheimnis sein, daß einschlägige Webportale, die tatsächlich auch sachlich wertvolle Inhalte veröffentlichen, einem verstärkten Angriff von Hackern mit kriminellen Energien ausgesetzt sind. Jedenfalls wissen um diesen Umstand die einschlägig tätigen Firmen und agieren entsprechend. Große Konzerne wie Symantec betreiben eigene Rechenzentren und Berger mit dessen Network-Secure GbR bedient sich mit seinen Portalen des Webhosters Host Europe GmbH mit Firmensitz in Köln. Umgesetzt wurde die Internetpräsenz von firewallinfo.de mit dem Content-Management-System von Joomla, selbstverständlich mit der aktuellsten Version des Programms 1.0.10.

Seit einigen Jahren informiert der deutsche Sicherheitsexperte Uwe Berger mit seinem Team im Bereich der IT-Sicherheit über unterschiedliche Domains, wie beispielsweise firewallinfo.de, die Öffentlichkeit. Es dürfte auch kein Geheimnis sein, daß einschlägige Webportale, die tatsächlich auch sachlich wertvolle Inhalte veröffentlichen, einem verstärkten Angriff von Hackern mit kriminellen Energien ausgesetzt sind. Jedenfalls wissen um diesen Umstand die einschlägig tätigen Firmen und agieren entsprechend. Große Konzerne wie Symantec betreiben eigene Rechenzentren und Berger mit dessen Network-Secure GbR bedient sich mit seinen Portalen des Webhosters Host Europe GmbH mit Firmensitz in Köln. Umgesetzt wurde die Internetpräsenz von firewallinfo.de mit dem Content-Management-System von Joomla, selbstverständlich mit der aktuellsten Version des Programms 1.0.10.

Daraus ergibt sich im Gegensatz zum Beispiel mit Symantec, daß der Umfang und die Art der Sicherheitsadministration die Server betreffend, im Verantwortungsbereich des Webhosters liegen. Sehr viele Möglichkeiten bieten sich dem Endkunden wohl kaum, als penibel darauf zu achten, immer für das in Verwendung stehende CMS die aktuellste Version zu verwenden und die laufend veröffentlichten Sicherheitsupdates in das Programm zu übernehmen. Gegen Ende Juli dieses Jahres trat dann der Umstand ein, daß Hacker sich über die bei Host Europe administrierten Server Zugang in die Verzeichnisse verschafften und Scripte hinterlegten, die offenbar für später erfolgte kriminelle Handlungen herangezogen wurden. Im Zuge der Gegenwehr wurden entgegen der Programmierervorgaben festgelegte Rechte des auf php-Basis ausgelegten CMS von Joomla noch weiter herabgesetzt, was zur Folge hatte, daß selbst für die eigene Administration die Lese-, Schreib- & Ausführungsrechte erst manuell hochgeschraubt werden mussten, um diese vornehmen zu können.

Anstelle sich mit beruflichen Belangen auseinandersetzen zu können, war Berger, der auch als offizieller Berater von „Deutschland-sicher-im-Netz“ tätig ist, genötigt sich mit Problemen auseinandersetzen zu müssen, die dem Grunde nach die Host Europe GmbH betreffen. Die Situation spitzte sich zu, als in der Nacht auf den 13. zum 14.8.06 eine Gruppierung, die derjenigen Hackergruppe zuzuordnen ist, die wir bereits durch einschlägige Fälle in Österreich reportierten, das Portal für ihre fundamentalistischen Parolen zum Nahost-Konflikt mißbrauchten.

Calloage zur Ansicht der gehackten index-Seiten von firewallinfo.de

Calloage zur Ansicht der gehackten index-Seiten von firewallinfo.de

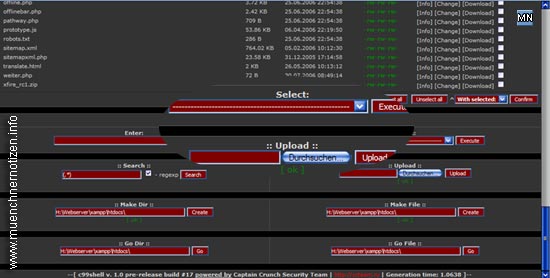

Im Zuge der Hackerangriffe wurde u.a. auch ein etwas als veraltet zu bezeichnendes, aber dennoch als voll funktionsfähig anzusehendes Script, die „C99shell“ deponiert. Dieses ermöglicht u.a. das Einbringen von Scripten für den Versand von SPAM und Phishing-e-Mails. Während die Hacker Ihre politischen Parolen über den Webspace von der Network-Secure GbR vom Stapel ließen, informiert das Host Europe Service Center unter der Ticketzahl: 1002ce7e861102038 das Opfer von dem Hackerangriff wie folgt:

Screenshot zur C99shell

Screenshot zur C99shell

Trotz unserer Abmahnung vom 13.8.2006 – 23:08 Uhr haben Sie weiterhin bzw. erneut Spam versendet bzw. versenden lassen bzw. mittels SPAM eine oder mehrere Domains beworben bzw. bewerben lassen, die Sie bei uns als Webhosting-Paket führen. Da dies einen erneuten Verstoß gegen unsere AGB (hier insbesondere § 5, Abs. 7) darstellt, haben wir Ihre Domain(s), wie in unserer letzten E-Mail angekündigt, vom Netz genommen.

Bitte teilen Sie uns schriftlich mit (per Fax: …), was Sie in diesem Fall akut dagegen unternehmen, und wie Sie solche Vorfälle in Zukunft verhindern werden. Nach Prüfung werden wir Ihre Domain(s) ggfs. Wieder an Netz nehmen. ACHTUNG: sollte, nachdem Sie diese Abmahnung erhalten haben und Ihre Domains(s) wieder von uns konnektiert wurden, weiterhin der Versand von SPAM-E-Mails erfolgen, werden wir Ihre Domain(s) wieder vom Netz nehmen und den Vertrag *fristlos* kündigen.

Seltsam, denn Berger als IT-Experte hat den technischen Support mehrfach über die Feststellung der Hackerangriffe und die ebenso mehrfach vorgefunden „Feindscripte“ informiert, wie auch die Manipulation der eigenen Internetseite mit den Anti-Israel Bekundungen (u.a. Fuck israel – No waR). Angemerkt sei hier das Fakt, daß Berger seinen Administrationsbereich mit einem 20stelligen Paßwort versehen hatte und dennoch die Hacker an oberster Stelle der Administratorenberechtigten eingetragen waren.

Host Europe bezieht sich jedoch auf SPAM und auf illegale Machenschaften eines Portalbetreibers, dessen Arbeitsbereich ausgerechnet IT-Sicherheit umfaßt. Etwas fassungslos machte dann die Feststellung, daß anstelle eines Hinweises auf die vorübergehende nicht Erreichbarkeit sämtlicher Internetpräsenzen des Hackeropfers Berger und seine Network-Secure GbR, dann durch Host Europe wie folgt eingeblendet wurde:

Diese Internetpräsenz befindet sich noch im Aufbau. Bitte versuchen Sie es zu einem späteren Zeitpunkt noch einmal.

begleitet von einem großflächigen Werbebanner von Host Europe.

Am Montag, den 14.8.06, 12:40 Uhr sahen wir uns veranlaßt an die Pressestelle der Host Europe GmbH. eine Anfrage zu senden, die wir der guten Ordnung halber hier vollständig veröffentlichten und versahen die Aufforderung zur Stellungnahme mit hoher Dringlichkeit:

sehr geehrte damen und herren der presseabteilung!

im zusammenhang mit recherchen zu umfassenden hackerangriffen in deutschland und österreich sind wir auf einen sachverhalt gekommen zu dem wir sie um stellungnahme ersuchen:

.) wie zahlreiche andere internetpräsenzen war auch firewallinfo.de von hackerangriffen, einer fundamentalistisch orientierter gruppe offensichtlich türkischen ursprungs betroffen. firewallinfo.de wurde mit einem contentmanagementsystem aktuellster version auf php-basis betrieben (version 1.0.10 joomla). nachdem es sich bei den betreibern aus fachlicher sicht, betreffend die internetsicherheit, um sehr sachkundige personen handelt und uns auch die schriftlichen aussagen betreffend der ordnungsgemäßen administration vorliegen, gehen wir davon aus, daß alle sicherheitsstandards striktest von dieser seite her eingehalten wurden, die mit der seitenpflege in zusammenhang stehen. ebenso ist bekannt, das gerade betreiber solch einschlägiger webportale durch den contentbezogenen inhalt gerne ziel von hackerangeriffen darstellen und umsomehr darauf bedacht sind, keinerlei lücken in ihren systemen solchen angriffen aussetzbar zu machen.

wie aus der logik resultierend, bedürfen cms auf php-basis entsprechende rechte um einen ordnungsgemäßen interaktiven ablauf zu gewährleisten. diese vorgaben werden durch die programmierer des programms erlassen. im gegenständlichen fall wurden in anbetracht der durch kriminelle energien verursachten hackerversuche der vergangenen wochen zusätzlich die rechte noch weiter eingeschränkt um solchen versuchen zusätzlich entgegen zu wirken.

die betreiber von firewallinfo.de haben beispielsweise auf den servern, der von ihnen gehosteten website in ordnern scripte wie z.b. die „C99shell“ vorgefunden mit denen spam und phishing-mails versand werden können. dies ist grundsätzlich nur möglich, wenn die von ihnen betriebenen server nicht mit notwendigen sicherheitsstandards abgeschirmt wurden.

um den angriffen im erweiterten umfang entgegenzuwirken gingen die administratoren sogar so weit, daß sie die eigenen rechte so weit einschränkten, daß diese für eigene administraiven handlungen, die normal ohne entsprechenden eingriff durchgeführt werden können, selbst rechteanpassungen vornahmen. trotz umfassender datensicherung durch die betreiber und löschung der „feindscripte“ hat ihr unternehmen am heutigen tag zum zweiten mal die gesamte internetpräsenz vom netz genommen.

aus dem uns vorliegenden sachverhalt und den zusätzlichen erhebungen bei anderen webhostern ergibt sich für uns folgender sachstand:

ihr unternehmen ist offensichtlich nicht in der lage die eigenen server vor kriminellen handlungen abzusichern, bei denen das cms auf php-basis betrieben wird. von anderen unternehmen erhielten wir die aussagen, daß ggf. der kunde informiert werden würde und ein etwaig vorhandenes script, daß ein sicherheitsrisiko darstellen würde, für sich einzeln gesperrt wird. ihre vorgangsweise erweckt den anschein 08/15 internetpräsenzen administrativ abwickeln zu können, jedoch notwendige übliche und gängige sicherheitsstandards im gegenständlichen fall bei cms auf php-basis nicht zu erbringen – obwohl php doch auch bereits den standard zuzuordnen ist.

das verschulden im gegenständlichen fall dem endkunden in die schuhe zu schieben und zusätzlich sich von diesem durch stillegung der webpräsenz zu verabschieden und nicht für die eigene verantwortlichkeit einzutreten stellt zumindest für uns ein novum dar.

in erwartung ihrer geschätzten schriftlichen stellungnahme …

Die erwartete Antwort blieb aus und um 15.22 Uhr urgierten wir diesbezüglich fernmündlich in der Pressestelle. Herr Heimlich von der Host Europe GmbH teilte mit, daß wir in Kürze eine e-Mail erhalten würden. Um 15.55 Uhr traf sie dann mit folgendem Inhalt ein:

Nach Rücksprache mit dem zuständigen Abteilungsleiter können wir Ihnen mitteilen, dass Ihre E-Mail an die zuständigen Personen weitergeleitet wurde und derzeit bearbeitet wird. Sobald eine Klärung erfolgt ist werden wir Ihnen die Antwort schnellstmöglich mitteilen. Wir bitten Sie daher noch um ein wenig Geduld.

Screenshot der Admin-Oberfläche der durch Hacker eingepflanzten C99shell

Screenshot der Admin-Oberfläche der durch Hacker eingepflanzten C99shell

Haben wir – und setzten in Anbetracht des Sachverhaltes, immerhin wurden sämtliche Präsenzen der betroffenen Unternehmung (z.B. network-secure.de, firewallinfo.de, bluemerlin-security.de) einfach vom Netz genommen und durch Werbung von der Host Europe GmbH ersetzt und teilten den Redaktionsschluß schriftlich für den 15.8. 10.30 Uhr mit.

Am 14.8. gegen 16 Uhr, also kurz nach unserem wiederholten Kontakt mit der Pressestelle von Host Europe, machte Uwe Berger dann die Feststellung, daß seine Präsenzen wieder freigeschaltet wurden und veröffentlichte für seine Kunden und Webportalbesucher eine Sachverhaltsdarstellung zu den Abläufen.

Wir hingegen mußten uns noch etwas gedulden bis die Pressestelle von der Host Europe GmbH uns ihre Stellungnahme am 15.8.06 um 17:40 Uhr wie folgt übermittelte:

Die Host Europe GmbH stellt für Ihre Kunden Webhosting Dienstleistungen bereit und hat daher dafür Sorge zu tragen, dass die Systeme entsprechend abgesichert sind. In dem hier vorliegenden Fall war die Systemsicherheit jederzeit gewährleistet – die Sicherheitslücke ist durch ein vom Kunden installiertes Skript aufgetreten – d.H. in diesem Fall hat der Kunde selbst für die Sicherheit seiner Anwendungen zu sorgen. Die Angriffe sind erfolgt, da in dem vom Kunden eingesetzten CMS eine Sicherheitslücke nicht geschlossen wurde – einen Artikel zu den Lücken finden Sie unter: http://www.heise.de/newsticker/meldung/75880

Der Kunde wurde hierüber informiert und nachdem die Lücke nicht geschlossen wurde, vom Netz genommen.

Mit freundlichen Grüßen

Christoph Selbach

Leitung Werbung & PR

Damit ergibt sich unzweifelsfrei nach vorliegen sämtlicher auch zum Zwecke der Beweisführung gesicherter Dateien wie folgt: Die Host Europe GmbH sollte im gegenständlichen Fall für die Sicherheit Sorge tragen – HIER MUSSTEN 4 WÖRTER, NACH EINEM AUFWENDIGEN GERICHTSVERFAHREN ENTFERNT WERDEN, DAS DIE HOST EUROPE GMBH EINIGE TAUSEND EURO UND REPUTATION GEKOSTET HAT (siehe Sonderseite zum Host Europe-Gerichtsfall gegen Herausgeber und Journalist Glöckel). Auch die in der Stellungnahme ausgewiesene Sicherheitslücke mit dem Verweis auf einen Artikel von heise.de ist ein Schlag ins Leere. Denn Berger bediente sich der aktuellsten Version von Joomla 1.0.10 und dieses wurde bereits unmittelbar nach deren Veröffentlichung am 26. Juni 06 aufgespielt (siehe Faksimile aus dem Protokoll unten). Die Hackermanipulationen fanden jedoch auch mehrfach am 13.8. statt. Zu einem Zeitpunkt als Berger auch alle Daten bereits auf den Servern von Host Europe zuvor gelöscht und neu aufgespielt hatte. Diese Stellungnahme stellt auch unter Beweis, daß sich die Fachleute von Host Europe gar nicht die Mühe machten, auf ihren Servern die Inhalte der Verzeichnisse des Hackeropfers genau anzusehen. Da kann es zusätzlich als das „i-Tüpfchen“ angesehen werden, daß die für den Massen-SPAM verwendete e-Mail-Adresse der Hacker „info@firewallinfo.de“ seitens Berger niemals eingerichtet wurde. Auch das beweisen die gesicherten Inhalte des Servers, blieb jedoch den IT-Spezialisten von Host Europe verborgen – hätte ja nur der Nachschau bedurft.

Aus dem Protokoll der Installation von Joomla 1.0.10

Aus dem Protokoll der Installation von Joomla 1.0.10

Anstelle sich gemeinsam mit dem Kunden den Hackerangriffen zu stellen, wie Berger sogar anbot und geeignete Maßnahmen zu ergreifen, hat es die Host Europe GmbH vorgezogen, den „schwarzen Peter“, Berger in die Schuhe zu schieben, zusätzlich eindeutig oberflächlich agiert und sich durch die Entfernung der Internetpräsenzen dem Problem auf diese Weise entledigt. Schon am Sonntag, den 13.8. um 23:08 Uhr sandte der Kundenservice von Host Europe unter der Ticketzahl: 1002ce7e861102038 an Berger die e-Mail wegen angeblich von ihm vorgenommenen SPAM-Versandt und teilt mit:

Vermutlich ist Ihr Mambo nicht auf dem neuesten Stand und bedarf eines Updates.

„Vermutlich“ !? – eine Nachschau hätte Gewißheit gebracht, daß dies nicht der Fall war. Auch die Okkupation durch die Hacker, die die Index-Seite mit den Anti-Israel-Parolen besetzte, die bereits um 18:12 Uhr von ihm selbst festgestellt, dann in den Ursprungszustand versetzt und inhaltlich an Host Europe übermittelt wurde, war jedoch gar kein Thema. Der Werbeslogan mit dem die Host Europe GmbH wirbt „World Class Internet Hosting & Services“ war jedenfalls hier nicht zutreffend.

Berger hat nach eigenen Angaben seine Verträge bei Host Europe mittlerweile gekündigt und wird in Kürze mit seinen Internetpräsenzen durch einen anderen Webhoster vertreten sein. Es bleibt ihm nur zu wünschen, daß dieser in der Lage ist, gängige Sicherheitsstandards zu erfüllen, denn daß ein Hackeropfer von einer Firma zum Täter abgestempelt wird, ist wie bereits in den Schreiben an die Host Europe GmbH ausgeführt, aus unserer Sicht ein Novum.

2006-08-16

1 comment for “Wie HOST EUROPE ein Hackeropfer zum Täter wandelt”